网络设备制造商Zyxel警告客户,该公司的一系列防火墙和其他类型的安全设备都受到了活跃和持续的攻击。

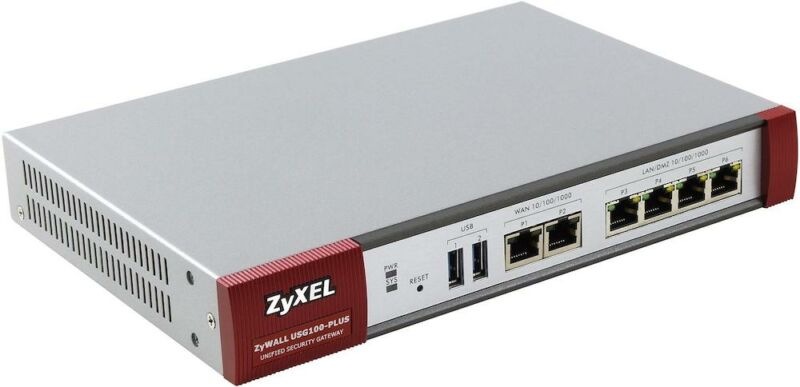

该公司在一封电子邮件中表示,目标设备包括启用了远程管理或SSL VPN的安全设备,即USG/ZyWALL、USG FLEX、ATP和VPN系列中运行的ZLD固件。邮件的措辞很简洁,但似乎在说,攻击的目标是暴露在互联网上的设备。该邮件进一步表示,当攻击者成功访问设备时,他们就能够连接到之前硬连接到设备中的未知账户。

封住舱口

“我们意识到了这一情况,并一直在尽最大努力调查和解决它,”邮件中写道发布到微博说。“威胁行为人试图通过广域网访问设备;如果成功,他们就会绕过身份验证,与未知用户账号(如' zyxel_silvpn '、' zyxel_ts '或' zyxel_vpn_test ')建立SSL VPN隧道,以操纵设备的配置。”

目前尚不清楚受到攻击的弱点是新出现的还是以前就知道的。同样不清楚的是,有多少客户受到了攻击,他们的地理分布情况如何,攻击是否成功地破坏了客户的设备,或者只是试图这样做。

在随后发布的一份声明中,Zyxel的官员写道:

最初来自欧洲的用户报告称,Zyxel意识到一个复杂的威胁行为体试图通过WAN访问Zyxel安全设备的子集,以绕过身份验证并与未知用户帐户建立SSL VPN隧道。Zyxel目前正在评估攻击载体,以确定这是一个已知或未知的漏洞。

Zyxel已经制定了指导方针,使用户能够暂时缓解安全事件并遏制威胁。向USG/ZyWALL、USG FLEX、ATP或VPN系列设备的所有注册用户发送SOP。Zyxel正在开发一个固件更新,以解决SOP中描述的用户界面安全实践,以减少攻击面。

目前受影响的客户数量尚不清楚,因为似乎被利用的设备的web管理是公开的,并没有被锁定。

根据目前获得的模糊细节,这个漏洞听起来让人想起cve - 2020 - 29583它来自一个没有文档的帐户,拥有完全的管理系统权限,使用硬编码密码“PrOw!aN_fXp”。当合勤科技固定的漏洞然而,今年1月,该账户被列为“zyfwp”,这个名字并没有出现在Zyxel本周发给客户的电子邮件中。

无论如何,邮件称,客户保护Zyxel设备的最佳方式是遵循发布的指导方针在这里.指南包含通用建议,如使用尽可能低的特权配置设备、给设备打补丁、使用双因素身份验证以及对网络钓鱼攻击保持警惕。

这封电子邮件发布之际,防火墙、vpn和其他用于保护网络安全的设备已成为黑客发起勒索软件或间谍攻击的关键载体。这些设备通常位于网络外围,用于过滤或阻止进出组织的通信流量。一旦被攻破,这些设备通常会让攻击者有能力转向内部网络。

在过去的几年里,Fortigate SSL VPN和竞争对手Pulse Secure SSL VPN的漏洞有来下攻击.设备从Sonicwall也通过安全漏洞被破坏。这些威胁表明,当安全设备没有被仔细锁定时,它们实际上会使网络不那么安全。

你必须登录或创建帐户置评。