恶意黑客利用漏洞在macOS完全更新的版本,允许他们采取截图在被感染的电脑无需获得许可从第一个受害者。

零日被XCSSET,恶意软件由安全公司趋势科技发现的去年8月。XCSSET使用当时两个零日与恶意软件感染Mac开发者,偷了浏览器cookie和文件;后门注入网站;窃取信息从Skype、电报和其他安装程序;把截图;加密的文件和显示,一封勒索信。

第三个零日

感染的形式出现的恶意攻击者写给Xcode的项目,一个工具,苹果让macOS免费开发人员编写应用程序或其他苹果操作系统。一旦XCSSET项目之一是打开了,建TrendMicro说,恶意代码会在开发商的mac电脑上运行。一个Xcode项目存储库的所有文件,所需资源和信息来构建一个应用程序。

今年3月,研究人员从SentinelOne找到了新的trojanized代码库在野外,也安装了XCSSET监控恶意软件开发者mac。周一研究人员与Jamf苹果企业用户的安全性提供者,说XCSSET一直利用零日还未被发现,直到最近。的漏洞居住透明度同意和控制框架前,需要明确的用户权限安装应用程序可以获得系统权限来访问硬盘,麦克风,相机,和其他隐私和安全敏感资源。

XCSSET一直利用该漏洞可以绕过太极拳保护和采取截图无需用户权限。苹果固定cve - 2021 - 30713(漏洞跟踪)周一macOS 11.4的发布。

脆弱性是一个逻辑错误的结果,允许XCSSET隐藏在安装程序的目录已经许可采取截图。利用允许恶意软件继承权限的屏幕截图,以及其他由太极拳的特权。

盗用了父应用程序

“一些与较小的应用程序开发人员设计的应用程序放置在他们,”布拉德利Jamf研究员杰伦在接受采访时表示。“这不是闻所未闻的。但一个错误似乎存在于操作系统逻辑时太极拳的权限在这种情况下是如何处理的。”

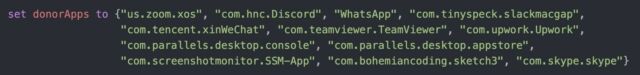

定位应用程序XCSSET可以捎带的,恶意软件检查屏幕捕获的权限从一个已安装的应用程序列表。

“不出所料,目标是所有应用程序的应用程序id列表,用户经常格兰特屏幕共享许可作为其正常运行的一部分,”布拉德利中写道帖子。“然后恶意软件使用以下mdfind基于命令行的版本的桌面检查是否具学识appID受害者上安装的设备。”

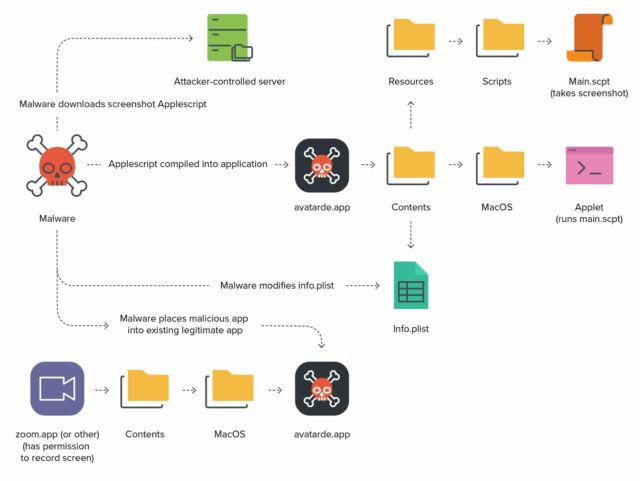

邮局解释AppleScript负责开发工作的流程:

- XCSSET AppleScript截图模块下载恶意软件作者的指挥与控制(C2)服务器(~ /图书馆/缓存/ GameKit文件夹)。

- 使用osacompile命令,截图模块转换为一个AppleScript-based应用程序被称为avatarde.app。当任何AppleScript编译通过这种方式,一个可执行的叫做“applet”放在新创建的应用程序包的/内容/ MacOS /目录和applet将执行的脚本位于/内容/资源/脚本/ main.scpt。

- 新创建的信息。plist plutil二进制然后修改,更改首选项设置LSUIElement为true。这允许应用程序是作为后台进程运行,向用户隐藏它的存在。

- 一个空白图标然后下载并应用于应用程序。

- 最后,新创建的应用程序放置在现有捐赠者应用程序使用下面的代码:

例如,如果应用程序zoom.us虚拟会议。应用系统上发现,恶意软件将本身一样:

/应用程序/ zoom.us.app /内容/ MacOS / avatarde.app

如果受害者的计算机正在运行macOS 11或更高版本,它将签署avatarde应用程序与一个特别的签名,或签署的一个电脑本身。

一旦所有文件,自定义应用程序将父应用程序的基础上,在上面的示例中放大。这意味着恶意应用程序可以把屏幕截图或记录不需要从用户明确同意。它继承那些苑权限直接从变焦父应用程序。这代表了一个相当大的隐私关注最终用户。

Jamf测试期间,它是确定这个漏洞并不局限于屏幕上记录的权限。多个不同的权限已经向捐赠者提供应用程序可以被转移到应用程序创建的恶意。

现在苹果已经固定了脆弱性,太极拳的苹果,与一个消息对话框,提示用户打开系统设置允许应用程序或简单地点击拒绝按钮弹出显示。

XCSSET不可能感染mac,除非它已经运行一个恶意Xcode项目。这意味着人们不太可能被感染,除非他们的开发人员使用的一个项目。Jamf邮报提供指标的达成妥协,人们可以使用列表来确定他们已经感染。

30读者评论

Windows 10有相同的权限系统,至少在访问摄像头和麦克风,不是吗?

有趣的是,Jamf的利用能做的远远超过屏幕记录……不让他们在10公里的Mac。

Jamf是利用测试的安全公司。这不是该组织创建它。

Windows 10有相同的权限系统,至少在访问摄像头和麦克风,不是吗?

如果你看看在许可屏幕设置应用程序,有一些免责声明,桌面应用程序可以绕过这些限制。

有趣的是,Jamf的利用能做的远远超过屏幕记录……不让他们在10公里的Mac。

Jamf是利用测试的安全公司。这不是该组织创建它。

这是一个评论Jamf的垃圾软件,进行编码,就像一个黑客,唯一的区别是他们提供根的管理一个公司。如果你通过Jamf推一个更新,它可以通过断电时候,经常执行mid-operation运行的程序;一个小时的工作……*噗*到空气中就会消失,没有记录在目标机器上为用户阅读理解他妈的发生了什么事。

最后一次编辑怕老婆的2021年5月24日,我霎时一切都点

但是现在是正确和明确指出什么时候发生的?

Windows 10有相同的权限系统,至少在访问摄像头和麦克风,不是吗?

UWP应用,是的:Win32桌面程序,没什么感兴趣的高级使用外围设备限制的清理TPM没有运行作为设备访问Admin。

这是一个评论Jamf的垃圾软件,进行编码,就像一个黑客,唯一的区别是他们提供根的管理一个公司。如果你通过Jamf推一个更新,它通常可以执行通过使劲使劲mid-operation运行的程序;和小时的工作……*噗*到空气中就会消失,没有记录在目标机器上为用户阅读理解他妈的发生了什么事。

显然,有人与他们的IT人员利用牛肉Jamf MDM以及它实践较差。Jamf提供了工具,但它的员工来实现一个解决方案。最佳实践是不积极更新软件,而无需通知用户,提供延迟更新,可能允许用户使用一个自我安装方法自己的时间。所有这一切都是由IT部门。他们必须编写脚本,包软件,部署一个对话框提示,事件日志,等等。在发生一个非常紧急重要更新补丁在野外一个活跃的威胁;他们至少可以给用户一个对话框,其中有15分钟计时器一旦点击OK以给他们一个机会来拯救他们的工作。这些是由Jamf提供的。不要责怪工具制造商因为你的IT人员并不知道它是什么做的。Jamf那些高质量的终端用户体验,但他们留给it人员使用他们的工具来构建它最大的灵活性。你不应该只是添加一个更新包Jamf然后把它mac电脑没有任何脚本没有逻辑。

有趣的是,Jamf的利用能做的远远超过屏幕记录……不让他们在10公里的Mac。

Jamf是利用测试的安全公司。这不是该组织创建它。

不是一个安全公司——Jamf主要是MDM供应商也有一位人民军产品,Jamf保护。我假设的研究是一个结果,团队的工作。

这是一个评论Jamf的……删除其他的报价清晰。

哪你在他们的竞争对手的营销部门工作呢?很明显你不知道屎你谈论什么人的管理是一个苹果。

这是一个评论Jamf的垃圾软件,进行编码,就像一个黑客,唯一的区别是他们提供根的管理一个公司。如果你通过Jamf推一个更新,它通常可以执行通过使劲使劲mid-operation运行的程序;和小时的工作……*噗*到空气中就会消失,没有记录在目标机器上为用户阅读理解他妈的发生了什么事。

显然,有人与他们的IT人员利用牛肉Jamf MDM以及它实践较差。Jamf提供了工具,但它的员工来实现一个解决方案。最佳实践是不积极更新软件,而无需通知用户,提供延迟更新,可能允许用户使用一个自我安装方法自己的时间。所有这一切都是由IT部门。他们必须编写脚本,包软件,部署一个对话框提示,事件日志,等等。在发生一个非常紧急重要更新补丁在野外一个活跃的威胁;他们至少可以给用户一个对话框,其中有15分钟计时器一旦点击OK以给他们一个机会来拯救他们的工作。这些是由Jamf提供的。不要责怪工具制造商因为你的IT人员并不知道它是什么做的。Jamf那些高质量的终端用户体验,但他们留给it人员使用他们的工具来构建它最大的灵活性。你不应该只是添加一个更新包Jamf然后把它mac电脑没有任何脚本没有逻辑。

如果Jamf不是一堆屎软件设计的混蛋,它不可能接触到目标系统,破坏运行的进程,绕过苹果的建在拯救保护。

甚至微软,它们有时烦人,跳过非常基本的步骤在设计广告时不像20年前,是什么J科大一个不同的米其他F厄的借口吗?

我不知道,如果我不得不推出企业端点在很短的时间框架的一个关键补丁我可能会欣赏Jamf杀死目标过程,确保立即更新应用,而不必先做全面启动。

我知道在安全我_really_欣赏能够远程杀死过程无需用户交互。你知道,杀害了恶意软件或脆弱的服务。我不认为任何功能的软件我使用在过去这是不发达。其实恰恰相反。

像其他评论者指出,你显然有一些牛肉的sysadmin推行Jamf,打断了你的工作。是的,很糟糕,他们可能有管理经验更好的在你的情况中。但是没有看到Jamf为什么你需要项目。

——戴着橡胶手套最大保护

——确保你的关键字列表填满整个屏幕

——使用一个海盗主题窗口背景干扰阅读代码

——黑客更好如果你使用笔记本电脑,几乎看起来像目标硬件

——从不在白天或灯。

编辑:他们必须非常熟练haxorz Xcode不会在笔记本电脑上运行的图像(Chromebook ?),但不要责难他们,他们可以远程到Mac得到一个Xcode窗口。

——戴着橡胶手套最大保护

——确保你的关键字列表填满整个屏幕

——使用一个海盗主题窗口背景干扰阅读代码

——黑客更好如果你使用笔记本电脑,几乎看起来像目标硬件

——从不在白天或灯。

编辑:他们必须非常熟练haxorz Xcode不会在笔记本电脑上运行的图像(Chromebook ?),但不要责难他们,他们可以远程到Mac得到一个Xcode窗口。

你不缺少使用电脑黑客Mac ?

——戴着橡胶手套最大保护

——确保你的关键字列表填满整个屏幕

——使用一个海盗主题窗口背景干扰阅读代码

——黑客更好如果你使用笔记本电脑,几乎看起来像目标硬件

——从不在白天或灯。

编辑:他们必须非常熟练haxorz Xcode不会在笔记本电脑上运行的图像(Chromebook ?),但不要责难他们,他们可以远程到Mac得到一个Xcode窗口。

你不缺少使用电脑黑客Mac ?

如果杰夫·戈德布拉姆可以用Mac攻击一艘宇宙飞船,然后使用一个电脑黑客Mac显然不会是一个问题。

这是一个评论Jamf的垃圾软件,进行编码,就像一个黑客,唯一的区别是他们提供根的管理一个公司。如果你通过Jamf推一个更新,它通常可以执行通过使劲使劲mid-operation运行的程序;和小时的工作……*噗*到空气中就会消失,没有记录在目标机器上为用户阅读理解他妈的发生了什么事。

显然,有人与他们的IT人员利用牛肉Jamf MDM以及它实践较差。Jamf提供了工具,但它的员工来实现一个解决方案。最佳实践是不积极更新软件,而无需通知用户,提供延迟更新,可能允许用户使用一个自我安装方法自己的时间。所有这一切都是由IT部门。他们必须编写脚本,包软件,部署一个对话框提示,事件日志,等等。在发生一个非常紧急重要更新补丁在野外一个活跃的威胁;他们至少可以给用户一个对话框,其中有15分钟计时器一旦点击OK以给他们一个机会来拯救他们的工作。这些是由Jamf提供的。不要责怪工具制造商因为你的IT人员并不知道它是什么做的。Jamf那些高质量的终端用户体验,但他们留给it人员使用他们的工具来构建它最大的灵活性。你不应该只是添加一个更新包Jamf然后把它mac电脑没有任何脚本没有逻辑。

如果Jamf不是一堆屎软件设计的混蛋,它不可能接触到目标系统,破坏运行的进程,绕过苹果的建在拯救保护。

甚至微软,它们有时烦人,跳过非常基本的步骤在设计广告时不像20年前,是什么J科大一个不同的米其他F厄的借口吗?

你拖钓吗?这感觉就像恶意破坏。

什么,什么,我讨厌的东西,基本的旋转……你拖钓吗?这感觉就像恶意破坏。

巨魔,我们不报价。

有趣的是,Jamf的利用能做的远远超过屏幕记录……不让他们在10公里的Mac。

Jamf是利用测试的安全公司。这不是该组织创建它。

这是一个评论Jamf的垃圾软件,进行编码,就像一个黑客,唯一的区别是他们提供根的管理一个公司。如果你通过Jamf推一个更新,它可以通过断电时候,经常执行mid-operation运行的程序;一个小时的工作……*噗*到空气中就会消失,没有记录在目标机器上为用户阅读理解他妈的发生了什么事。

这是由管理员创建延期或另一种优雅的通知和执行一个补丁或推动。是否使用Jamf建于延期或使用推动或类似的管理到位。它不是Jamf。自2007年以来曾与Jamf软件很强烈,我必须承认,如果事情搞砸了,我设置为发射使用的工具——这个问题通常是根植于我做了什么或者没思考很好。

所以当你的管理任务,推动一些他们应该改变顾问委员会的一部分,他们宣布推进和人民戳洞,确保交流出去,风险评估完成后,退出计划制定等等。它的整件事你需要做企业。Linux, Mac电脑,无论平台。这就是人们应该抓住混乱你谈论如果管理没有将计划在一起。

巨魔,我们不报价。

我将更进一步:当你引用巨魔,你成为谁的巨魔没有看到原来的巨魔。

块,继续前进。

最后一次编辑Reaperman22021年5月25日,星期二9:27我

Windows 10有相同的权限系统,至少在访问摄像头和麦克风,不是吗?

但没有这些资源(麦克风和摄像头权限)标题中提到的这篇文章,或者从Jamf源文章中。

Windows 10有相同的权限系统,至少在访问摄像头和麦克风,不是吗?

如果你看看在许可屏幕设置应用程序,有一些免责声明,桌面应用程序可以绕过这些限制。

具体的说: https://support.microsoft.com/en-us/win…5 d5c1f6665

其他的隐私设置。为其他隐私设置不是上面所提到的,没有你可以采取的措施来确保桌面程序不要访问个人数据没有你的意识,除非你选择不安装或使用应用程序。

Windows 10有相同的权限系统,至少在访问摄像头和麦克风,不是吗?

UWP应用,是的:Win32桌面程序,没什么感兴趣的高级使用外围设备限制的清理TPM没有运行作为设备访问Admin。

向后兼容性的缺点之一,我猜。权衡取舍,取舍…

最后一次编辑Chuckstar2021年5月25日,星期二42

是的,你打我。真的杀了我,毕竟这些年来甚至Windows仍然没有有意义的方式识别应用程序(应用程序商店有一个神秘的一点),更不用说可靠地授予一个权限。注册表中甚至没有一个应用程序的概念允许一切只是“用户”<叹气>。

https://stackoverflow.com/questions/570…itle-shown

最后我日志与苹果,所以用户jvarela建议。苹果封闭的设计工作

编辑:删除重复的链接

最后一次编辑Roonski2021年5月25日,星期二4:08点

是的,你打我。真的杀了我,毕竟这些年来甚至Windows仍然没有有意义的方式识别应用程序(应用程序商店有一个神秘的一点),更不用说可靠地授予一个权限。注册表中甚至没有一个应用程序的概念允许一切只是“用户”<叹气>。

这实际上是不真实的。注册表有acl的概念和使用。

是的,你打我。真的杀了我,毕竟这些年来甚至Windows仍然没有有意义的方式识别应用程序(应用程序商店有一个神秘的一点),更不用说可靠地授予一个权限。注册表中甚至没有一个应用程序的概念允许一切只是“用户”<叹气>。

这实际上是不真实的。注册表有acl的概念和使用。

那些acl使用用户的身份,而不是应用程序/流程,这就是投诉。在桌面盒与单个用户的acl并不是特别有用。

之间没有真正的安全边界过程相同的用户在Windows上,捏app-based acl的想法在萌芽状态。和改变,这是一个巨大的兼容变化会打破很多。所以不要期望它发生。也许一些UWP但没有操作系统级别的合作,往往不是很可靠。

所以,是的,这需要沙箱进程为沙盒。好吧,或者是非常聪明的注入代码重定向Windows API调用。

你必须登录或创建一个帐户置评。