当苹果发布了macOS的最新版本,11.3周一,它不仅引入了对新特性和优化的支持。更重要的是,该公司修复了一个零日漏洞,黑客们正积极利用这个漏洞安装恶意软件,却没有触发核心Mac安全机制,有些安全机制已经存在了10多年。

综合起来,这些防御提供了一套全面的保护,旨在防止用户无意中在他们的mac电脑上安装恶意软件。而一键式甚至零点击恶意攻击理所当然地得到了很多关注,将恶意软件伪装成游戏、更新或其他令人满意的软件的木马程序要常见得多。保护用户免受自身伤害

苹果的工程师们知道,对大多数Mac用户来说,木马所构成的威胁要比更复杂的攻击更大,后者偷偷地安装恶意软件,与用户的互动很少或根本没有。因此,Mac安全的核心部分依赖于三个相关机制:

- 文件隔离需要明确的用户确认后,从Internet下载的文件才能执行

- 看门人禁止安装应用程序,除非这些应用程序是由苹果熟悉的开发者签署的

- 强制性的应用程序公证只有在苹果对应用程序进行恶意软件扫描后,才能安装应用程序

今年早些时候,Mac安全专家都知道的一个恶意软件开始利用一个漏洞来完全抑制这三种机制。它被称为Shlayer,在问世后的三年中有一个令人印象深刻的记录。

例如,去年9月,它成功做到了这一点通过安全扫描苹果要求应用程序进行公证。两年前,在一场复杂的竞选中小说使用隐写术以逃避恶意软件检测。去年,卡巴斯基说施莱是被检测最多的Mac恶意软件经该公司的产品鉴定,有近3.2万种不同的变体。聪明的逃避

施莱尔对不晚于1月开始的零日的利用,代表了另一个令人印象深刻的壮举。而不是使用标准Mach-O这种攻击的可执行组件是macOS脚本,它以特定的顺序执行一系列行命令。

通常,从Internet上下载的脚本被归类为应用程序包,并且与其他类型的可执行程序具有相同的要求。然而,一个简单的hack就可以让脚本完全逃避这些需求。

通过删除info.plist-一个结构化文本文件,它映射了它所依赖的文件的位置——脚本不再作为可执行包注册到macOS。相反,该文件被视为PDF或其他类型的非可执行文件,不受Gatekeeper和其他机制的约束。

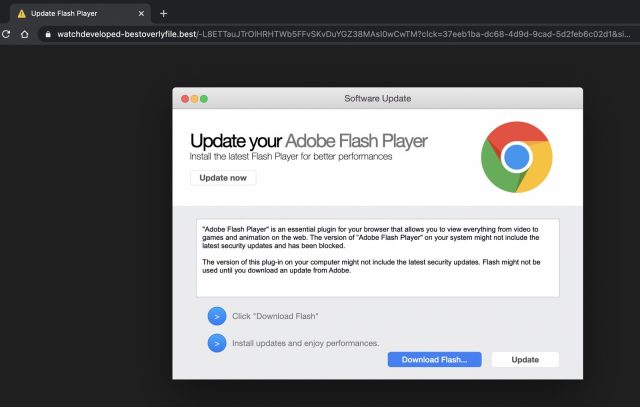

其中一场攻击始于一则虚假Adobe Flash更新的广告:

下面的视频显示,一旦有人上钩并点击下载,该漏洞就会产生巨大的变化。下面的视频描述了取消限制后观众看到的情况。下面的一个显示了如果限制已经到位,更新看起来会有多可疑。

该漏洞被追踪为CVE-2021-30657,是由安全研究员Cedric Owens发现并报告给苹果的。他说,他是在为“红队”活动做研究时,使用一种名为Appify的开发工具时偶然发现了它。在“红队”活动中,黑客模拟真实的攻击,试图找到以前被忽视的安全弱点。

“我发现Appify能够将一个shell脚本转换成一个可双击的‘应用程序’(实际上只是macOS应用程序目录结构中的一个shell脚本,但macOS将其视为一个应用程序),”他在一条直接的消息中写道。当被执行时,它绕过了守门人。事实上,我在发现它后很快就报告了它,并没有在实战红队演习中使用它。”

苹果固定的漏洞周一发布的macOS 11.3。欧文斯表示,该缺陷似乎自2019年6月推出macOS 10.15以来就存在,也就是在那时引入了公证。

欧文斯与Patrick Wardle讨论了这个漏洞。Patrick Wardle是Mac安全专家,曾在Jamf工作,Jamf是一家Mac企业安全提供商。沃德尔随后联系了Jamf的研究人员,他们发现了利用该漏洞的Shlayer变体,比苹果或大多数安全领域的人都早。

Jamf研究员Jaron Bradley告诉我:“我们的一项检测提醒我们注意这个新变种,经过更仔细的检查,我们发现它使用了这个旁路,允许它在没有终端用户提示的情况下安装。”“进一步分析让我们相信,恶意软件的开发者发现了零日,并在2021年初调整了他们的恶意软件来使用它。”

Wardle开发了一个概念验证漏洞,展示了Shlayer变体的工作原理。从网上下载后,可执行脚本会以名为“帕特里克的简历”的PDF文件的形式出现。当用户双击该文件时,它会启动一个名为calculator.app的文件。这个漏洞可以很容易地执行一个恶意文件。

在一个12000字的深潜沃德尔总结道:

虽然这个bug现在已经打了补丁,但它清楚地(再一次)表明macOS也不是不受难以置信的肤浅但却具有巨大影响的缺陷的影响。浅多少?一个合法的开发工具(appify)会无意中触发这个bug,这实在是太可笑了(也太可悲了)。

以及如何有效的吗?基本上,macOS安全性(在评估用户启动的应用程序的上下文中,回想起来,占了macOS感染的绝大多数)是完全没有意义的。

布拉德利发表了一帖子这篇文章讲述了这个漏洞的外观和工作原理。

许多人认为像Shlayer这样的恶意软件很简单,因为它依赖于欺骗受害者。给Shlayer应得的,恶意软件是非常有效的,在很大程度上是因为它有能力抑制macOS防御设计,在用户意外感染自己之前提示他们。那些想知道自己是否被这个漏洞攻击的人可以下载这Wardle编写的python脚本。

80年读者评论

有人能解释一下它是如何运行的吗?我不熟悉混乱的文件关联如何在OSX上工作(或不工作)。如果windows认为exe, .bat, .ps1或其他文件是PDF,而你试图在PDF查看器中打开它,它不能正常打开。

据我所知10。15很脆弱,对吧?

有人能解释一下它是如何运行的吗?我不熟悉混乱的文件关联如何在OSX上工作(或不工作)。如果windows认为exe, .bat, .ps1或其他文件是PDF,而你试图在PDF查看器中打开它,它不能正常打开。

除非它是一个多语言文件。

https://www.youtube.com/watch?v=hdCs6bPM4is

这是什么意思?MacOS的“bash脚本的等价”是bash脚本。直到2019年的MacOS 10.15,默认的shell是bash。现在是zsh,但在任何一种情况下,它们都可以称为“shell脚本”。从 https://blog.malwarebytes.com/detection…e-shlayer / :

这一切都是为了安全,但我不能指望我的用户群能通过。他们在解决这个问题上可能做得太过火了……如果必须使用这个新的“安全策略”恢复屏幕来安装像文件系统扩展名这样的基本软件。

我想知道如果整个诱饵和开关被炸毁时,这个设置是播种所有的扩展。

(这不能解决恶意应用本身,当你期望一个。app,却得到一个。app,它没有做它应该做的事情)

这一切都是为了安全,但我不能指望我的用户群能通过。他们在解决这个问题上可能做得太过火了……如果必须使用这个新的“安全策略”恢复屏幕来安装像文件系统扩展名这样的基本软件。

我只看到过内核扩展(kext)被贬值所以,如果这就是你所说的引申意义上的意思,我一点也不惊讶它很痛苦。

据我所知10。15很脆弱,对吧?

我也在想同样的事情……因为我们在卡特琳娜上还有很多mac,我没有在发布说明中看到CVE

还有人听到或读到这句话吗?我知道我没有为任何基于unix的操作系统

还有人听到或读到这句话吗?我知道我没有为任何基于unix的操作系统

不是最近,但回到MacOS vs Windows的鼎盛时期,这一直是苹果方面的一个大话题

我想知道如果整个诱饵和开关被炸毁时,这个设置是播种所有的扩展。

(这不能解决恶意应用本身,当你期望一个。app,却得到一个。app,它没有做它应该做的事情)

对于大多数用户来说,显示文件扩展名不会让他们三思。这些信息对他们来说并不重要,他们完全忽略了,或者根本没有注意到。我见过很多人打开。exe文件时,会显示文件扩展名,并加上一个图标,使其看起来像一个文件夹。

相当可怕的是,我曾多次看到安装新adobe时弹出的窗口,而这个Mac是全家都在使用的。

还有人听到或读到这句话吗?我知道我没有为任何基于unix的操作系统

是的,但我只是从我接触过的6个用mac连接Windows服务器的商业用户那里听说的。

还有人听到或读到这句话吗?我知道我没有为任何基于unix的操作系统

不是最近,但回到MacOS vs Windows的鼎盛时期,这一直是苹果方面的一个大话题

这在当时也是正确的,也是有效的。在mac和Windows上发现了多少病毒?如果你认为他们是平等的,[需要引用]。

当然,“不可能”是愚蠢的,但如果你把一些百思买的家伙关于计算机安全的建议当作福音,那是谁的错呢?

还有人听到或读到这句话吗?我知道我没有为任何基于unix的操作系统

是的,但我只是从我接触过的6个用mac连接Windows服务器的商业用户那里听说的。

这是一件非常聪明的事情。我最喜欢的处理可能有恶意软件的Windows设备的方法是Mac。

(对付可能散布Mac恶意软件的网站,我最喜欢的方法是从Linux虚拟机来的。)

最后一次编辑自动停止2021年4月27日星期二上午8:43

还有人听到或读到这句话吗?我知道我没有为任何基于unix的操作系统

在与技术含量较低的工作人员交谈时,我已经谈到了关于我们的Linux服务器的一些问题。但我的意思是,我们的安全程序使他们不会感染病毒。这并不是不可能的。

还有人听到或读到这句话吗?我知道我没有为任何基于unix的操作系统

是的,但我只是从我接触过的6个用mac连接Windows服务器的商业用户那里听说的。

好吧,你确定这些人知道他们在说什么吗?人们总是非常肯定地抛出错误的信息。

还有人听到或读到这句话吗?我知道我没有为任何基于unix的操作系统

不是最近,但回到MacOS vs Windows的鼎盛时期,这一直是苹果方面的一个大话题

这在当时也是正确的,也是有效的。在mac和Windows上发现了多少病毒?如果你认为他们是平等的,[需要引用]。

当然,“不可能”是愚蠢的,但如果你把一些百思买的家伙关于计算机安全的建议当作福音,那是谁的错呢?

这则广告取笑了一种自我复制的蠕虫,这种蠕虫只因为你把Windows电脑连接到互联网就会感染它们,这种蠕虫在2000年代初一波又一波地出现。

《Blaster》、《Nimdah》、《Sasser》和《Slammer》都是很好的例子。

但这在mac电脑上却没有发生。mac电脑最大的问题是木马,它依靠欺骗用户自己安装恶意软件。

最后一次编辑BullBearMS2021年4月27日星期二上午9:16

我点击它(有一定量的恐慌)期待macOS严重0-day故事漏洞,当我读到这个故事,它是关于修复0天脆弱性macOS版本的我只安装了今天早上即利用被阉割,不是核心操作系统安全防御。

无论如何我都要阅读这篇文章:你不需要为了让我点击而歪曲它。

接受建议任何东西在百思买工作的那个少年是你犯的第一个错误

1)混杂语法/语法

2)任何与Adobe Flash有关的内容。

还有人听到或读到这句话吗?我知道我没有为任何基于unix的操作系统

不是最近,但回到MacOS vs Windows的鼎盛时期,这一直是苹果方面的一个大话题

而且很明显,只要伪的640k足够多,它就会被用于反对MacOS。

还有人听到或读到这句话吗?我知道我没有为任何基于unix的操作系统

有一个非常大声的团体在网上抨击这一点,“Linux不需要终端保护”。

这是真的疯了。

还有人听到或读到这句话吗?我知道我没有为任何基于unix的操作系统

我的很多朋友(普通消费者)仍然这么说。

甚至我在IT领域的一些朋友(程序员、技术支持层3+等)也这么想。

我认为,隐喻有其意想不到的含义。

neu·玛”

使无效;使丧失活力或力量。

就好像单词有多重含义一样

我认为,隐喻有其意想不到的含义。

“中性”一直是“使无害”的意思之一。

不错的尝试,黑客…做的不错!

(严肃地说,脚本会抛出一个错误)

还有人听到或读到这句话吗?我知道我没有为任何基于unix的操作系统

不是最近,但回到MacOS vs Windows的鼎盛时期,这一直是苹果方面的一个大话题

这在当时也是正确的,也是有效的。在mac和Windows上发现了多少病毒?如果你认为他们是平等的,[需要引用]。

当然,“不可能”是愚蠢的,但如果你把一些百思买的家伙关于计算机安全的建议当作福音,那是谁的错呢?

这则广告取笑了一种自我复制的蠕虫,这种蠕虫只因为你把Windows电脑连接到互联网就会感染它们,这种蠕虫在2000年代初一波又一波地出现。

《Blaster》、《Nimdah》、《Sasser》和《Slammer》都是很好的例子。

但这在mac电脑上却没有发生。mac电脑最大的问题是木马,它依靠欺骗用户自己安装恶意软件。

它“没有发生”仅仅是因为当时没有足够的mac,值得蠕虫作者花时间去攻击它们。

它只是没有发生,因为操作系统是用一个安全模型构建的。这种情况不再发生在Windows上,因为它们改进了安全模型。

如果你的逻辑是正确的,我们仍然会看到除了macOS机器之外的Windows 10蠕虫一旦接入互联网。我们不再看到所有权的疯狂丧失,不是因为它不再值得——黑帽们仍然花费大量的精力来建立僵尸网络,所以很明显——而是因为安全是现代OS开发者的核心原则。所以,不,当Windows 95/ME一连接到互联网就成为所有安全漏洞的避风港时,苹果不会看到95/ME所拥有的蠕虫。并不是说恶意软件将不会利用愚蠢的用户点击某些东西,显然它们仍然存在。但谢天谢地,自我复制的蠕虫已经成为过去。而mac之所以不受它们的影响,是因为微软需要市场压力来突破其傲慢的非安全模式。

还有人听到或读到这句话吗?我知道我没有为任何基于unix的操作系统

我的很多朋友(普通消费者)仍然这么说。

甚至我在IT领域的一些朋友(程序员、技术支持层3+等)也这么想。

好吧,如果你用的是Windows Vista,最好小心点:已知个人电脑病毒114,000种-但不是mac。

说真的,Vista理应受到所有的奚落。最有趣的是“买台Mac”的广告。

不管是否诚实,他们确实知道如何让别人明白自己的观点。

我只看到过内核扩展(kext)被贬值所以,如果这就是你所说的引申意义上的意思,我一点也不惊讶它很痛苦。

同意,但你要用的词已经被弃用了。贬低意味着减少或贬低。反对意味着退休/临终。我不是在这里吹毛求疵。我之所以知道是因为我自己在某个时候也被召唤了出来:-)

你必须登录或创建一个帐户置评。