在第一轮攻击中被攻破的微软Exchange服务器第二次受到勒索软件团伙的感染,该团伙试图从一系列令世界各地的组织措手不及的漏洞中获利。

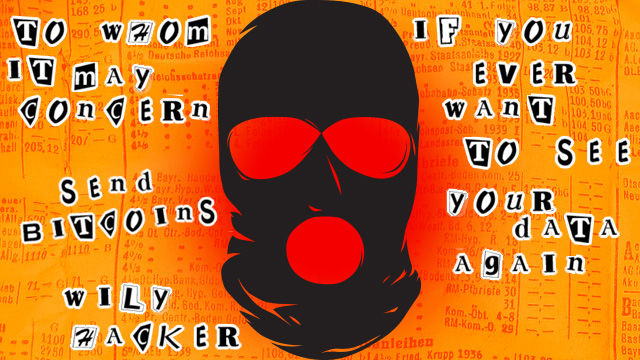

安全研究人员说,被称为“黑色王国”、“恶魔”和“恶魔软件”的勒索软件要求1万美元来恢复加密数据。该恶意软件安装在Exchange服务器上,这些服务器此前曾被攻击者利用微软电子邮件程序中的一个关键漏洞感染。攻击开始时,漏洞仍然是零日。即使在微软发布紧急补丁,多达10万台服务器没有及时安装被感染.机会敲门

这些攻击背后的黑客安装了一个网络外壳,让任何知道URL的人都可以完全控制被入侵的服务器。黑色的王国上周发现由安全公司SpearTip提供。安全公司Kryptos Logic的安全研究员马库斯·哈钦斯(Marcus Hutchins)周日报告称,该恶意软件并没有加密文件.

有人刚刚通过ProxyLogon漏洞在所有易受攻击的Exchange服务器上运行了这个脚本。它自称是黑暗王国的“勒索软件”,但它似乎不会加密文件,只是向不是每个目录发送赎金。pic.twitter.com/POYlPYGjsz

- MalwareTech (@MalwareTechBlog)2021年3月21日

周二上午,微软威胁情报分析师凯文·博蒙特(Kevin Beaumont)报告称,黑王国的一次攻击“确实如此”加密文件.

我个人服务器上的黑王国勒索软件。它确实可以加密文件。他们排除c:\窗口,但我的存储驱动器在不同的文件夹,它加密那些…意味着服务器不再引导了。如果你正在阅读《黑暗王国》,那就排除*。sys文件pic.twitter.com/nUVUJTbcGO

——凯文·博蒙特(@八卦狗)2021年3月23日

安全公司Arete也在周一公开的黑王国攻击.

黑色的王国发现去年6月由安全公司RedTeam开发。该勒索软件控制了服务器,因为服务器未能修补Pulse VPN软件的一个关键漏洞。黑色王国也出现在去年年初。

Emsisoft的安全分析师布雷特·卡洛(Brett Callow)说,目前还不清楚为什么最近的一次黑王国攻击未能加密数据。

他在一封电子邮件中写道:“最初的版本对文件进行了加密,而后来的版本只是将它们重新命名。”目前尚不清楚这两个版本是否在同时操作。也不清楚他们为什么要更改代码——也许是因为重命名(假加密)过程不会被安全产品发现或阻止?”

他补充说,有一个版本的勒索软件使用了一种加密方法,在很多情况下,这种方法可以让数据在不支付赎金的情况下恢复。他要求不要透露具体的方法,以防止勒索软件的操作人员修复漏洞。

修补是不够的

阿雷特和博蒙特都没有说明黑王国的攻击是针对尚未安装微软紧急补丁的服务器,还是攻击者只是接管了此前由另一个组织安装的安全性能不佳的网络壳。

两周前,微软(Microsoft)报告称,另一种名为DearCry的勒索软件正在控制被铪感染的服务器。“铪”是该公司给中国政府资助、率先使用ProxyLogon的黑客起的名字。ProxyLogon指的是一系列获得对易受攻击的Exchange服务器完全控制的攻击。

然而,安全公司SpearTip表示,该勒索软件“在最初利用了可用的微软交换器漏洞后”将目标锁定在服务器上。安装与之竞争的“DearCry”勒索软件的组织也参与其中。

《黑色王国》发布之际,美国易受攻击的服务器数量下降到了不到1万台,根据Politico援引国家安全委员会发言人的话说。本月早些时候,大约有12万个易受攻击的系统。

正如后续的勒索软件攻击所强调的那样,给服务器打补丁并不是解决当前Exchange服务器危机的全面解决方案。即使服务器收到安全更新,他们仍然可以感染勒索软件,如果任何网络壳仍然存在。

微软正在敦促那些没有经验丰富的安全人员来运行的受影响组织这一键式缓解脚本。

你必须登录或创建帐户置评。